Furtună difuzată

O furtună de difuzare (furtuna de transmisii), în rețelele de calculatoare , este o situație care poate apărea atunci când mesajele sunt transmise în rețeaua de difuzare sau multicast , fiecare dintre care necesită ca nodul care o primește să răspundă prin trimiterea mesajului său. Consecința posibilă este o creștere exponențială a traficului de rețea, care duce la o saturație completă a resurselor de rețea disponibile sau, în orice caz, la o scădere drastică a performanței. Un pachet care induce o astfel de furtună este uneori supranumit pachetul de la Cernobîl. [1]

Simptome

Cele mai frecvente simptome întâlnite în rețea sunt:

- O încetinire substanțială a activităților

- Incapacitatea rețelei de a gestiona fluxul normal de trafic

- Funcționarea defectuoasă a unor interfețe de rețea conectate la LAN ( router , computer personal , server de imprimare etc.)

- Blocarea totală a dispozitivelor wi-fi conectate

Cauze

Comutarea buclelor

O furtună de difuzare se datorează în principal deficiențelor din sistemele de rețele de calculatoare care, deși sunt eficiente, au uneori slăbiciuni inerente în structuri și protocoale de operare.

Cel mai frecvent cauza este o buclă de comutare, făcută posibilă de topologia rețelei și de cablare. În comutarea de nivel secundar (comutarea stratului II ), legăturile redundante, care sunt utilizate pentru a asigura conectivitatea cu alte comutatoare din rețea, stabilesc existența a două sau mai multe căi între stațiile de capăt și pot provoca bucle de punte (sau bucle de comutare). Deoarece transmisia și transmisiile multicast sunt transmise de switch - uri de pe fiecare port de ieșire, cu excepția portului pe care a primit de intrare cadru , în lipsa unor configurații speciale ale dispozitivului, comutatoarele mesajele difuzate în mod repetat , până când retransmiterea invadează rețeaua. De asemenea, întrucât antetul stratului de legătură de date nu acceptă valoarea Timp de viață (TTL), dacă un cadru este trimis într-o topologie de buclă, acesta se poate bucla pentru totdeauna.

De exemplu, o astfel de situație poate apărea de fapt atunci când o gazdă trimite un pachet ARP (Address Resolution Protocol), prin definiția protocolului de difuzare, necesar pentru comunicarea într-o rețea locală. Cadrul ajunge la toate comutatoarele din rețea care examinează câmpul Adresă destinație și stabilesc portul pe care să îl redirecționeze. Topologia rețelei poate duce la o buclă de punte, ca urmare, chiar și după ce destinația primește o copie a cadrului, întrucât mai multe comutatoare repetă pachetul în segmente opuse ale rețelei.

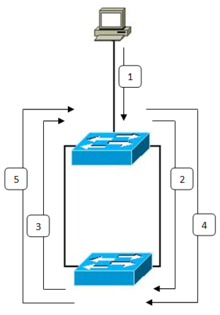

Referindu-ne la figura din dreapta, o furtună difuzată datorită unei bucle de pod (sau o buclă de comutare) poate fi rezumată cu următoarele puncte:

- Gazda trimite un mesaj difuzat prin rețea

- Primul comutator analizează pachetul primit și îl redirecționează în partea de jos a rețelei

- Al doilea comutator primește copia pachetului și acționează în consecință ca primul comutator, redirecționându-l în partea de sus a rețelei

- Deoarece pachetul este difuzat, comutatoarele îl repetă întotdeauna pe toate porturile, cu excepția portului din care a ajuns. Ciclul este astfel destinat să continue la nesfârșit.

Mai mult, mai multe comutatoare primesc, în general, copia originală a pachetului de la diferite segmente, deoarece este un mesaj difuzat. Prin urmare, este posibil ca mai multe copii ale pachetului să circule și în direcția opusă, amplificând în continuare cantitatea de trafic din rețea.

Atacuri cibernetice

O furtună de difuzare poate fi generată și de un cracker pentru a constitui un atac de refuz de serviciu (DoS), pentru a prăbuși o rețea. În acest caz, sunt exploatate funcțiile protocoluluiICMP care, dacă sunt utilizate în mod necorespunzător, subminează securitatea protocolului în sine. Metodele de atac dovedite sunt smurf și fraggle. Un atac ștrumf trimite un număr mare de cereri de ecou ICMP ( ping ) la adresa de difuzare, unde în fiecare pachet adresa expeditorului este schimbată cu cea a victimei ( spoofing IP), care va primi apoi răspunsurile: atunci când pachetul este falsificat ajunge la rețeaua de destinație, toate gazdele din rețea răspund la adresa aleasă de atacator (cea a victimei). Cererea inițială de ecou se înmulțește pentru toate gazdele din rețea, generând o furtună de răspunsuri care saturează lățimea de bandă și procesorul victimei. [2] Un atac de ștrumf poate fi efectuat împreună cu un atac de inundații ping , cu scopul de a crește solicitările de ecou și de a maximiza viteza acestora. Un atac fraggle este o variantă a ștrumfului și folosește protocolul UDP în loc de ICMP.

În rețelele fără fir, un pachet de disociere cu o altă sursă decât cea a punctului de acces fără fir ( spoofing MAC ) și trimis la adresa de difuzare poate genera un atac DoS. Clienții afectați de atacator, care primesc acest pachet și cred că vine cu adevărat din punctul de acces , se disociază de acesta. Acest lucru creează o furtună de difuzare, deoarece clienții se reasociază de obicei la dispozitiv, dar atacatorul continuă să trimită pachete de difuzare de disociere prin rețea. [3]

Apărare și prevenire

Pentru a verifica prezența unei furtuni este posibil să efectuați un test simplu: lansați o „cerere de ecou” sau ping către o altă interfață ethernet ; în această condiție s-ar putea observa un timp de răspuns cu o latență foarte mare mai mare de 200 ms, sau chiar lipsa de răspuns a dispozitivului țintă. Problema poate fi rezolvată fizic, prin căutarea dispozitivului Hub / Switch / Router la care au fost conectate două cabluri într-o buclă sau prin intermediul unor instrumente software care împiedică propagarea lor.

Până în prezent, însă, aceasta este o problemă mai puțin frecventă decât în trecut, deoarece de-a lungul timpului au fost adoptate diferite soluții de comutare la nivelul 3 ( nivel de rețea ) și au fost introduse diferite măsuri (de asemenea, la nivelul 2) pentru a preveni apariția unor astfel de situații. În schimb, trebuie să fii mereu atent și să te protejezi în mod adecvat de furtunile difuzate generate de atacatori. Principalele metode de prevenire care pot fi utilizate sunt următoarele:

- Implementarea diferiților algoritmi și tehnologii în switch-uri, cum ar fi Shortest Path Bridging , Spanning Tree Protocol sau alte soluții proprietare, pentru a exclude buclele de comutare și, în consecință, perpetuarea trimiterii mesajelor. În inelele Metro Ethernet , preveniți utilizarea protocoalelor Ethernet Ring Protection Switching (ERPS) sau Ethernet Automatic Protection System (EAPS).

- Filtrarea pachetelor de difuzare prin echipamentele stratului 3, de obicei routere (sau comutatoare, care utilizează filtre avansate, numite broutere [4] ).

- Segmentarea fizică a domeniilor de difuzare folosind routerele Layer 3 (sau logic cu VLAN-urile Layer 2), în același mod în care comutatoarele reduc dimensiunea domeniilor de coliziune Layer 2.

- Configurarea routere sau firewall - uri pentru a detecta și a preveni furtuni de difuzare rău intenționate induse de atacatori, cum ar fi prin intermediul Smurf sau atacuri Fraggle.

- Monitorizarea rețelelor fără fir și a schemei de asociere, pentru a detecta solicitările excesive și sesiunile de scurtă durată. În acest fel, vă puteți proteja de atacurile de disociere DoS identificând sursa unui atac și excludându-l din rețea.

- Utilizarea funcției de control al furtunii de difuzare găsită în multe comutatoare, prin care comutatorul încetează în mod intenționat să redirecționeze tot traficul de difuzare dacă lățimea de bandă consumată de cadrele de difuzare primite depășește un prag desemnat. Deși acest lucru nu identifică și nu remediază sursa furtunii de difuzare, aceasta îi limitează intensitatea și astfel permite administratorului de rețea să comunice cu echipamentele de rețea pentru a diagnostica și rezolva problema [5] .

Erori de interpretare

- O interpretare greșită obișnuită este să presupunem că buclele de rutare au legătură cu furtunile difuzate. Funcționând la nivelul 3, routerele (spre deosebire de echipamentele de nivel 2) nu redirecționează traficul de difuzare la nivelul MAC .

- Se crede în mod obișnuit că numai routerele pot filtra transmisiile și pot afecta domeniul de difuzare . În timp ce un router este necesar pentru a redirecționa traficul, comutatoarele îl pot filtra și pot segmenta rețeaua locală (de exemplu, cu VLAN-uri).

- O altă interpretare greșită este să credem că routerele nu pot, în niciun caz, redirecționa mesaje difuzate. Unele protocoale de rutare acceptă utilizarea transmisiunilor de nivel de rețea. Deci, în circumstanțe speciale, când routerul este configurat pentru redirecționare, segmentarea domeniului de difuzare este compromisă.

- Este greșit să presupunem că un mesaj difuzat poate fi răspuns cu o altă transmisie difuzată. Cu toate acestea, este posibil să emiteți o transmisie pentru a colecta informațiile necesare și, ulterior, pentru a răspunde la un mesaj primit. Într-o topologie inelară redundantă, această a doua transmisie poate ajunge la interfața care a trimis mesajul inițial.

MANET a difuzat furtuni

Într-o rețea mobilă ad-hoc (MANET), pachetele de solicitări (RREQ) sunt de obicei transmise pentru a descoperi căi noi. Aceste pachete RREQ pot provoca furtuni de transmisie prin tranzitarea canalului cu pachetele de date. O abordare pentru a reduce furtunile difuzate este de a preveni retransmisia către unele gazde pentru a reduce redundanța și, astfel, coliziunea pachetelor. [6]

Notă

- ^ (EN) Ce este un pachet Cernobîl? . Adus la 26 decembrie 2017 .

- ^ SecurityDocs: Comment on Defense Against the DoS / DDoS Attacks on Cisco Routers , on securitydocs.com , 11 decembrie 2006. Accesat la 26 decembrie 2017 (arhivat din original la 11 decembrie 2006) .

- ^ Disassociation Broadcast Attack folosind ESSID Jack , pe manageengine.adventnet.com , 11 decembrie 2006. Accesat la 26 decembrie 2017 (arhivat din original la 11 decembrie 2006) .

- ^ (RO) Ce este brouter? - Definiție din WhatIs.com , în SearchNetworking . Adus la 26 decembrie 2017 .

- ^ (RO) Ghid de configurare a software-ului Catalyst 6500, versiunea 12.2SX - Controlul furtunii de trafic [Comutatoare Cisco Catalyst 6500 Series] , Cisco. Adus la 26 decembrie 2017 .

- ^ Ni Sze-Yao, Tseng Yu-Chee, Chen Yuh-Shyan, Sheu Yang-Ping, The Broadcast Storm Problem in a Mobile Ad Hoc Network ( PDF ), MobiCom '99 Proceedings of the 5th annual ACM / IEEE international conference on Mobile calcul și rețea, august 1999, pp. 151-162.

Bibliografie

- Wayne Lewis, Completări de comutare și rutare, CCNA 3 Companion Guide , Pearson, 2007

Elemente conexe

linkuri externe

- Ce este o furtună de difuzare , la www.techopedia.com