Zonă demilitarizată

În domeniul rețelelor de calculatoare și al securității IT , o zonă demilitarizată (DMZ în zona demilitarizată italiană ) este o subrețea fizică sau logică care conține și expune servicii la o rețea externă care nu este considerată sigură, cum ar fi Internetul. Scopul unui DMZ este de a proteja rețeaua LAN a unei organizații.

Descriere

În sensul militar și teritorial al termenului, numele folosit derivă din termenul „ zonă demilitarizată ”, o zonă între statele naționale în care nu este permisă nicio operațiune militară, adică este văzută ca o zonă care nu aparține niciunei părți învecinate. [1] . Acest concept metaforic este aplicabil în calcul, deoarece un DMZ funcționează ca o mică rețea izolată poziționată între Internet și rețeaua internă. Scopul DMZ este de a adăuga un nivel suplimentar de securitate la o rețea locală a companiei, unde un nod care aparține unei rețele externe poate accesa numai serviciile puse la dispoziție, fără a pune în pericol și a compromite securitatea întregii rețele. Dacă una dintre mașinile aparținând DMZ este supusă unui atac cibernetic, aceasta nu afectează restul rețelei [2] . Pentru cei care se conectează din afara organizației, DMZ este de fapt un fel de „fundătură” sau „fundătură”. Alegerea de a plasa aceste gazde într-o zonă precum DMZ se datorează faptului că acestea sunt cele care furnizează servicii atât utilizatorilor din interiorul, cât și din afara rețelei locale și tocmai din cauza creșterii potențiale a atacurilor asupra serviciilor precum servere de e-mail, Web și Domain Name Sistem (DNS) care este plasat în acea zonă [2] .

Un DMZ poate fi creat prin definirea unor politici separate pe unul sau mai multe firewall-uri . Firewall-urile intermediare controlează în general traficul între servere din DMZ, clienți interni și externi. Conexiunile de la rețelele externe la DMZ sunt de obicei controlate printr-un tip de NAT numit „ port forwarding ” sau „port mapping” [3] , implementat pe sistemul care acționează ca un firewall care de obicei sunt filtru de pachete [4] . O configurație DMZ oferă securitate împotriva atacurilor externe, dar de obicei nu are niciun efect asupra atacurilor interne, cum ar fi sniffing de comunicare printr-un analizor de pachete sau atacuri de falsificare .

Servicii

Orice serviciu de rețea care poate fi oferit utilizatorilor rețelei externe și interne poate fi plasat în DMZ. Cele mai frecvente dintre aceste servicii sunt:

Server web

Este posibil ca serverele web să fie nevoite să comunice cu o bază de date internă pentru a furniza unele servicii specializate. Uneori este, de asemenea, o bună practică să configurați o zonă militară clasificată (CMZ) separată de DMZ, adică o zonă militarizată foarte monitorizată, care include în mare parte servere web și servere similare care interacționează cu lumea exterioară, adică Internetul [5] . În acest fel protejăm serverele de baze de date plasându-le într-o zonă separată de DMZ, deoarece acesta din urmă este accesibil publicului. În general, nu este o idee bună să permiteți serverului web să comunice direct cu serverul de bază de date. În schimb, poate fi utilizat un firewall pentru aplicație care acționează ca un mijloc de comunicare între serverul de baze de date și serverul web [2] . Aceasta oferă un nivel suplimentar, deși mai complex, de securitate. Cu toate acestea, acest tip de configurație are un dezavantaj datorită faptului că utilizatorii stației de lucru nu pot utiliza directoare de rețea și nu pot face modificări direct la paginile web sau alte fișiere și, prin urmare, sunt obligați să utilizeze protocoale de aplicații precum FTP pentru a încărca sau descărca pagini [6] .

Server de e-mail

Mesajele de e-mail ale utilizatorilor sunt confidențiale, deci sunt în general stocate pe servere care nu pot fi accesate de pe Internet și, prin urmare, plasate într-o zonă LAN. Pentru ca serverul de e-mail intern să comunice cu serverele de e-mail externe, în DMZ este plasat un server auxiliar, care primește e-mailurile primite și le transmite către serverul intern principal [2] [4] . În acest fel, este posibil să verificați mesajele primite pe DMZ, de exemplu prin sandbox sau antivirus înainte de a le redirecționa.

Server DNS

Este posibil să aveți diferite configurații cu privire la locația și numărul de servere DNS dintr-un DMZ. Dacă aveți un singur set de servere DNS, atât pentru zona internă, cât și pentru zona externă, trebuie să le introduceți în DMZ și astfel să permiteți utilizatorilor locali să le acceseze în loc să le plaseze în aceeași rețea internă și să configureze cereri DNS externe în firewall , care este o practică nesigură, deoarece permitem utilizatorilor externi să acceseze rețeaua internă. Cea mai obișnuită configurație este utilizarea a două seturi de servere DNS, un set de DNS intern și un set de servere accesibile extern situate în DMZ, care este sigur, dar accesibil doar din rețeaua publică. [7] [4]

Proxy

Pentru a oferi suport și securitate mai mari structurii, sunt utilizate firewall-urile care funcționează la nivelul aplicației.

Server proxy

Pentru a promova o mai mare securitate și respectarea standardelor legale definite de exemplu prin HIPAA (Legea privind portabilitatea și responsabilitatea asigurărilor de sănătate) și motive de monitorizare, este recomandabil, într-un cadru corporativ, să aveți un server proxy în DMZ [4] [8] . Avantajele introduse sunt următoarele:

- Forțează utilizatorii stațiilor de lucru să utilizeze serverul proxy pentru a accesa internetul.

- Ajută la reducerea traficului de rețea, deoarece un anumit conținut web poate fi stocat în cache de serverul proxy.

- Simplificați înregistrarea și urmărirea activității utilizatorilor.

- Filtru de conținut web centralizat.

- Cache web .

Server proxy invers

Este ca un server proxy normal, acționează ca intermediar, dar are scopul invers. În loc să ofere un serviciu utilizatorilor interni care doresc să acceseze o rețea externă, acesta oferă acces indirect pentru o rețea externă (de obicei Internetul) la resursele interne. Acesta este un nivel suplimentar de securitate, care este recomandat în special atunci când resursele interne trebuie să fie accesate din exterior. De obicei, un astfel de mecanism de proxy invers este furnizat folosind un firewall strat de aplicație, deoarece acestea se concentrează pe forma specifică de trafic, mai degrabă decât să controleze accesul la anumite porturi TCP și UDP , cum ar fi un firewall care filtrează doar pachetele. [9] [8]

Arhitectură

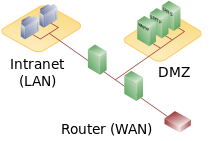

Un DMZ poate fi proiectat în moduri diferite în funcție de nevoile și cerințele dorite ale rețelei și este de obicei o soluție adoptată de companiile mari. Două dintre cele mai comune configurații sunt: cu un singur firewall, cunoscut și sub numele de model cu trei picioare, și cu un firewall dublu. Aceste arhitecturi pot fi extinse pentru a crea arhitecturi foarte complexe în funcție de cerințele rețelei.

Firewall unic

Rețeaua are un singur firewall cu cel puțin 3 interfețe de rețea, care oferă fiecare o conexiune la:

- Rețeaua externă, de la care solicitările de internet ajung prin intermediul unui router (WAN).

- Rețeaua internă în care se află stația de lucru (intranet).

- DMZ care conține serviciile oferite.

Paravanul de protecție care gestionează totul devine singura gaură de securitate posibilă pentru întreaga rețea și trebuie să poată gestiona tot traficul direcționat către DMZ și rețeaua internă. Reprezintă o configurație nesigură datorită prezenței unui singur firewall. [2]

Firewall dublu

O abordare mai sigură este utilizarea a două firewall-uri pentru a crea un DMZ. Configurația constă în utilizarea unui prim firewall extern ca prima linie de apărare și trebuie configurată pentru a permite doar traficul destinat DMZ [10] . Al doilea firewall intern care permite traficul numai de la DMZ la rețeaua internă. Prezența a două firewall-uri este o securitate suplimentară pentru rețeaua internă, deoarece în loc de un singur punct de securitate găsim două dintre ele. Există și mai multă protecție dacă cele două firewall-uri utilizate provin de la doi furnizori diferiți, deoarece face mai puțin probabil ca ambele dispozitive să sufere de aceleași vulnerabilități de securitate [2] .

Unul dintre dezavantajele acestei arhitecturi este că este mai scump, atât pentru achiziționare, cât și pentru gestionare. Practica utilizării unor firewall-uri diferite de la diferiți furnizori este uneori descrisă ca o componentă a unei strategii de securitate „apărare în profunzime” [11] [12] Din punct de vedere topologic, poate exista o diferențiere suplimentară a acestei structuri, adică o configurare firewall dublu "în linie" sau T. În primul caz avem un firewall extern și un firewall intern și în zona dintre cele două este DMZ, în timp ce în al doilea caz avem un prim firewall extern conectat la un comutator de la care două ramifică conexiunile protejate fiecare de un firewall intern care acționează ca o barieră, respectiv, către stația de lucru și o zonă în care există date ale companiei.

Gazdă DMZ (Pseudo DMZ)

Unele routere de acasă se referă din greșeală la configurația unei gazde expuse ca „DMZ”. Puteți specifica adresa IP a unui computer din rețeaua internă către care sunt redirecționate toate pachetele de pe Internet, care nu pot fi alocate altui destinatar prin intermediul tabelului NAT. Acest lucru face ca gazda (chiar și pentru potențialii atacatori) să fie accesibilă de pe Internet. Redirecționarea porturilor porturilor utilizate efectiv este preferabilă dacă este posibil și acest lucru se datorează faptului că totul se învârte în jurul acestui concept, deoarece este operațiunea care vă permite să direcționați traficul generat de un nod de rețea către unul sau mai multe porturi de comunicații ale routerului și acestea permit utilizatorului care se conectează din exterior să ajungă la resursa de rețea asociată cu acel port fără a împiedica filtrele care încetinesc schimbul de date sau complică comunicarea. [13]

Notă

- ^ (RO) Mike Chapple, Patru sfaturi pentru securizarea unei rețele DMZ pe fedtechmagazine.com. Adus la 17 decembrie 2017 .

- ^ a b c d e f ( EN ) tech-faq, DMZ (DeMilitarized Zone) , pe tech-faq.com , 11 martie 2016. Accesat la 17 decembrie 2017 .

- ^ În general, în aceste cazuri, se aplică tipul de NAT care implică traducerea adresei IP publice și a portului de destinație, care sunt înlocuite, cu dispozitivul de traducere (router / firewall / gateway), cu cele reale și certificate private la computerul local. Această operațiune are nume diferite în funcție de furnizorul de software care o implementează. În general, aceasta este denumită „port forwarding” / „port mapping”. În implementările Linux cu Iptables , operăm pe „tabelul nat”, în „lanțul PREROUTING”, cu regula DNAT. Sau în „lanțul POSTROUTING” cu regula SNAT.

- ^ a b c d ( EN ) Mick Bauer, Proiectarea și utilizarea rețelelor DMZ pentru a proteja serverele de internet , la linuxjournal.com . Adus la 17 decembrie 2017 .

- ^ (RO) Michael Hamelin, How to Design Secure DMZ pe eweek.com, 1 septembrie 2010, p. 2. Adus la 17 decembrie 2017 .

- ^ (EN) Vincent Danen, Lock IT Down: Implementing a DMZ on techrepublic.com, 29 martie 2001. Accesat la 17 decembrie 2017.

- ^ (EN) Deb Shinder, Cele mai bune practici DNS , pe techgenix.com. Adus la 17 decembrie 2017 .

- ^ a b ( EN ) Enno Rey, Considerații privind proiectarea DMZ în 2016, Partea 2: O digresiune rapidă asupra proxy-urilor inverse , pe insinuator.net . Adus la 17 decembrie 2017 .

- ^ (RO) Prasanna Bidkar, Diferența dintre un server și DMZ în Reverse Proxy , pe smallbusiness.chron.com. Adus la 17 decembrie 2017 .

- ^ Stuart Splaine, Testarea securității web: evaluarea securității site-urilor și aplicațiilor web , Wiley, 2002, p. 368, ISBN 0-471-23281-5 .

- ^ Luigi Cristiani, ABC of security: Defense in Depth , pe techeconomy.it , 14 iulie 2015. Accesat la 17 decembrie 2017 .

- ^ (EN) Young, Scott, Designing a DMZ , pe sans.org, SANS Institute, 2001, p. 2. Adus la 17 decembrie 2017 .

- ^ Cum să vă accesați de la distanță computerul de acasă , pe fastweb.it , Fastweb. Adus la 17 decembrie 2017 .