Atacul lui Sybil

Atacul Sybil este un atac cibernetic în care sistemele de reputație sunt subvertizate prin falsificarea identității unei persoane într-o rețea p2p . A fost numit în 2002 la sugestia lui Brian Zill, un cercetător Microsoft pe tema romanului Sybil al Flora Rheta Schreiber din 1973 , un studiu de caz al unei femei diagnosticate cu tulburare de identitate disociativă . Înainte de 2002 atacul a fost numit pseudospoofing , un termen inventat de L. Detweiler [1] [2] [3] .

Descriere

Atacul de securitate cibernetică al Sybil este un atac în care un sistem de reputație este subvertizat prin crearea mai multor identități [4] . Vulnerabilitatea unui sistem de reputație la un atac Sybil depinde de modul în care identitățile pot fi generate ieftin, de gradul în care sistemul de reputație acceptă intrări de la entități care nu au un lanț de încredere care le leagă de o „entitate de încredere și dacă reputația sistemul tratează identic toate entitățile. Începând cu 2012, dovezile au arătat că atacurile Sybil pe scară largă ar putea fi efectuate foarte economic și eficient în sistemele realiste existente, cum ar fi BitTorrent Mainline DHT [5] [6] .

O entitate dintr -o rețea peer-to-peer este un software care are acces la resursele locale. O entitate își face publicitate în rețeaua de la egal la egal prin prezentarea unei identități . Mai multe identități pot corespunde unei singure entități. Cu alte cuvinte, maparea identităților cu entitățile este una cu multe . Entitățile din rețelele de la egal la egal utilizează identități multiple în scopuri de redundanță, partajare a resurselor, fiabilitate și integritate. În rețelele de la egal la egal, identitatea este utilizată ca o abstractizare, astfel încât o entitate la distanță să poată fi conștientă de identități fără a cunoaște neapărat corespondența identităților cu entitățile locale. În mod implicit, se presupune că fiecare identitate distinctă corespunde unei entități locale distincte. În realitate, multe identități pot corespunde aceleiași entități locale.

Un adversar poate prezenta identități multiple unei rețele peer-to-peer pentru a apărea și a funcționa ca mai multe noduri distincte. Prin urmare, adversarul poate fi capabil să dobândească un nivel disproporționat de control asupra rețelei, de exemplu prin influențarea rezultatelor votului.

În contextul comunităților online (umane), astfel de identități multiple sunt uneori cunoscute sub numele de sockpuppets .

Prevenirea

Abordările cunoscute ale Sybil pentru prevenirea atacurilor includ validarea identității, algoritmii graficului de încredere socială sau costurile economice, validarea personalității și apărarea specifică aplicației.

Validarea identității

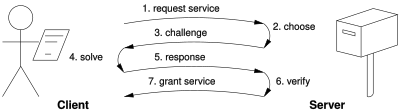

Tehnicile de validare pot fi utilizate pentru a preveni atacurile Sybil și respinge entitățile ostile mascate. O entitate locală poate accepta o identitate la distanță bazată pe o autoritate centrală care garantează o potrivire unu-la-unu între o identitate și o entitate și poate oferi chiar o căutare inversă. O identitate poate fi validată direct sau indirect. În validarea directă, entitatea locală solicită autorității centrale să valideze identitățile la distanță. În validarea indirectă, entitatea locală se bazează pe identități deja acceptate, care la rândul lor garantează validitatea identității la distanță în cauză.

Aplicațiile și serviciile de rețea la îndemână folosesc adesea o varietate de proxy-uri de identitate pentru a obține rezistență limitată la atacurile Sybil, cum ar fi verificarea numărului de telefon, verificarea cardului de credit sau chiar adresa IP a unui client . Aceste metode au limitări pe care le puteți obține de obicei mai multă identitate proxy de acest tip cu un anumit cost, sau chiar puteți obține multe costuri reduse prin tehnici precum falsificarea SMS-urilor sau falsificarea adreselor IP. Utilizarea unor astfel de proxy de identitate poate exclude, de asemenea, pe cei care nu au acces imediat la proxy-ul de identitate necesar: de exemplu, cei fără telefonul mobil sau cardul de credit sau utilizatorii care se află în spatele traducerii adreselor la nivel de rețea. Adrese IP cu multe altele [7] .

Graficele de încredere socială

Tehnicile de prevenire Sybil bazate pe caracteristicile de conectivitate ale diagramelor sociale pot limita, de asemenea, gradul de daune care poate fi cauzat de un atacator Sybil dat, păstrând în același timp anonimatul [8] .

Aceste tehnici nu pot preveni complet atacurile Sybil și pot fi vulnerabile la astfel de atacuri pe scară largă. De asemenea, nu este clar dacă rețelele sociale online din lumea reală vor îndeplini ipotezele de încredere sau conectivitate pe care le presupun acești algoritmi [9] .

Costuri economice

Alternativ, impunerea unor costuri economice, cum ar fi barierele artificiale la intrare, poate fi utilizată pentru a scumpi atacurile Sybil. Dovada muncii (sistemul de dovadă a muncii [10] ), de exemplu, necesită ca un utilizator să demonstreze că a folosit un anumit efort de calcul pentru a rezolva un puzzle criptografic.

Validarea personalității

Ca o alternativă la verificarea identității , care încearcă să mențină o regulă strictă „unu-la-unu“ misiune, o autoritate de validare poate utiliza un alt mecanism decât cunoașterea identității reale a unui utilizator, cum ar fi verificarea prezența fizică a unei persoane. Persoană neidentificată în un anumit loc și timp, cum ar fi într-un partid pseudonim [11], pentru a aplica o corespondență unu-la-unu între identitățile online și utilizatorii din lumea reală.

Apărări specifice aplicației

O serie de protocoale distribuite au fost concepute având în vedere protecția împotriva atacurilor Sybil. SumUp [12] și DSybil [13] sunt algoritmi rezistenți la Sybil pentru recomandarea și votarea conținutului online. Whānau este un algoritm de tabel hash distribuit rezistent la Sybil [14] . Implementarea de către I2P a Kademlia include, de asemenea, dispoziții pentru atenuarea atacurilor Sybil [15] .

Notă

- ^ Lynn Neary (20 octombrie 2011). Adevăratul „Sybil” admite că mai multe personalități au fost false . NPR. Accesat la 8 februarie 2017.

- ^ John R Douceur, The Sybil Attack , in Peer-to-Peer Systems , Lecture Notes in Computer Science, vol. 2429, 2002, pp. 251–60 , DOI : 10.1007 / 3-540-45748-8_24 , ISBN 978-3-540-44179-3 .

- ^ Andrew Oram, Peer-to-peer: valorificarea beneficiilor unei tehnologii perturbatoare .

- ^ Zied Trifa și Maher Khemakhem, Sybil Nodes as a Mitigation Strategy Against Sybil Attack , în Procedia Computer Science , vol. 32, 2014, pp. 1135–40, DOI : 10.1016 / j.procs.2014.05.544 .

- ^ Liang Wang și Jussi Kangasharju, atacuri de sibila din lumea reală în BitTorrent mainline DHT , în 2012 IEEE Global Communications Conference (GLOBECOM) , 2012, pp. 826–32, DOI : 10.1109 / GLOCOM.2012.6503215 , ISBN 978-1-4673-0921-9 .

- ^ Liang Wang și Jussi Kangasharju, Măsurarea sistemelor distribuite pe scară largă: cazul BitTorrent Mainline DHT , în IEEE P2P 2013 Proceedings , 2013, pp. 1-10, DOI : 10.1109 / P2P.2013.6688697 , ISBN 978-1-4799-0515-7 .

- ^ John Maheswaran, Daniel Jackowitz, Ennan Zhai, David Isaac Wolinsky și Bryan Ford, Construirea acreditării criptografice care păstrează confidențialitatea din identități online federate ( PDF ), a 6-a conferință ACM privind securitatea datelor și aplicațiile și confidențialitatea (CODASPY) , 9 martie 2016.

- ^ Haifeng Yu, Michael Kaminsky, Phillip B Gibbons și Abraham Flaxman, SybilGuard: apărarea împotriva atacurilor de sibilă prin intermediul rețelelor sociale , conferința 2006 privind aplicații, tehnologii, arhitecturi și protocoale pentru comunicații computerizate - SIGCOMM '06 , 2006, pp. 267–78, DOI : 10.1145 / 1159913.1159945 , ISBN 978-1-59593-308-9 .

- ^ Bimal Viswanath, Ansley Post, Krishna Phani Gummadi și Alan E Mislove, O analiză a apărărilor Sybil bazate pe rețele sociale , în ACM SIGCOMM Computer Communication Review , august 2010, DOI : 10.1145 / 1851275.1851226 .

- ^ (RO) Markus Jakobsson și Ari Juels, Secure Information Networks: Communications and Multimedia Security IFIP TC6 / TC11 Joint Working Conference on Communications and Multimedia Security (CMS'99) 20-21 septembrie 1999 Leuven, Belgia , în IFIP - The International Federația pentru prelucrarea informațiilor , Springer SUA, 1999, pp. 258-272, DOI : 10.1007 / 978-0-387-35568-9_18 , ISBN 978-0-387-35568-9 . Adus la 26 februarie 2021 .

- ^ Bryan Ford și Jacob Strauss, An Offline Foundation for Online Accountable Pseudonym , 1st Workshop on Social Network Systems - SocialNets '08 , 1 aprilie 2008, pp. 31–6, DOI : 10.1145 / 1435497.1435503 , ISBN 978-1-60558-124-8 .

- ^ Nguyen Tran, Bonan Min, Jinyang Li și Lakshminarayanan Subramanian, Sybil-Resilient Online Content Voting ( PDF ), NSDI '09: al 6-lea simpozion USENIX privind proiectarea și implementarea sistemelor în rețea , 22 aprilie 2009.

- ^ Haifeng Yu, Chenwei Shi, Michael Kaminsky, Phillip B. Gibbons și Feng Xiao, DSybil: rezistență optimă la sisteme de recomandare pentru Sybil , 30 Simpozion IEEE privind securitatea și confidențialitatea , 19 mai 2009.

- ^ Chris Lesniewski-Laas și M. Frans Kaashoek, Whānau: A Sybil-proof Distributed Hash Table ( PDF ), al șaptelea simpozion USENIX privind proiectarea și implementarea sistemelor de rețea (NSDI) , 28 aprilie 2010.

- ^ Baza de date de rețea - I2P , pe geti2p.net .

linkuri externe

- Măsurarea sistemelor distribuite pe scară largă: cazul BitTorrent Mainline DHT de Liang Wang și Jussi Kangasharju. IEEE P2P 2013.

- Atacuri de sibilă din lumea reală în linia principală BitTorrent DHT de către Liang Wang și Jussi Kangasharju. IEEE GLOBECOM 2012.

- Sybil atacă împotriva utilizatorilor de telefonie mobilă: prieteni și dușmani pentru salvare Arhivat 9 iunie 2011 la Internet Archive . de Daniele Quercia și Stephen Hailes. IEEE INFOCOM 2010.

- Despre stabilirea identităților distincte în rețelele suprapuse de Rida A. Bazzi și Goran Konjevod

- O fundație offline pentru pseudonimele responsabile online de Bryan Ford și Jacob Strauss

- Un DHT one-hop rezistent la Sybil de Chris Lesniewski-Laas

- Atacul Sybil în rețelele senzorilor: analiză și apărare ( PDF ), pe ece.cmu.edu .

- Un sondaj al soluțiilor pentru atacul Sybil ( PDF ), pe gnunet.org . Adus pe 2 august 2014 (depus de „Adresa URL originală pe 4 august 2014).

- SybilGuard: Apărarea împotriva atacurilor Sybil prin intermediul rețelelor sociale ( PDF ), la csd.uoc.gr.

- SybilGuard: apărarea împotriva atacurilor de sibilă prin intermediul rețelelor sociale de către Haifeng Yu (necesită un cont ACM)

- Despre formarea rețelei: atacuri Sybil și sisteme de reputație ( PDF ), pe dimacs.rutgers.edu .

- Transfer de încredere: încurajarea auto-recomandărilor fără atac Sybil ( PDF ), la cs.tcd.ie.

- Un sondaj al tehnicilor de securitate DHT de Guido Urdaneta, Guillaume Pierre și Maarten van Steen. Sondaje ACM Computing, 2009.

- Un experiment despre slăbiciunea algoritmilor de reputație utilizați în rețelele sociale profesionale: cazul lui Naymz de Marco Lazzari. Lucrările Conferinței Internaționale IADIS e-Society 2010.